مروة عبدالكريم | سايبرمونا

مدربة في مجال الامن السيبراني | PhD in Cyber Security

الهندسة الاجتماعية : كيف تساعد أدوات الهندسة الاجتماعية في تحسين الأمان السيبراني

في عالم الأمن السيبراني و اختبار الاختراق، هناك أنواع عديدة من الهجمات والتهديدات السيبرانية ومن بين الأكثر شهرة هي هجمات الهندسة الاجتماعية. بغض النظر عما إذا كنت فردًا يعمل بمفرده، أو موظفًا في شركة متوسطة أو كبيرة الحجم، فلن تكون أبدًا في مأمن من هجمات الهندسة الاجتماعية. إنها واحدة من أكثر أنواع الأساليب شيوعًا التي يستخدمها القراصنة للاستيلاء على بياناتك الحساسة. عند تنفيذ هجوم الهندسة الاجتماعية، فإن الحلقة الأضعف في السلسلة ليست نظام الكمبيوتر أو جدار الحماية أو الخدمات أو التطبيقات. إنها نحن، البشر خلف تلك التقنيات. لحسن الحظ، فإن تقنيات وهجمات الهندسة الاجتماعية لا تُستخدم فقط من قبل الأشرار، بل أيضًا من قبل فرق الأمن (blue teams) كوسيلة لتعليم و توعية الموظفين بشكل عام حول كيفية تجنب هذه الفخاخ الضارة. لهذا السبب، نستعرض اليوم أحد أشهر أدوات الهندسة الاجتماعية: مجموعة أدوات الهندسة الاجتماعية (The Social Engineering Toolkit).

Social Engineering Toolkit (SET) هي أداة مفتوحة المصدر وقد تم استخدام مجموعة أدوات الهندسة الاجتماعية على نطاق واسع منذ إنشائها. ومصممة لتنفيذ هجمات هندسة اجتماعية، والتي تستخدم لاختراق أنظمة الحواسيب والشبكات.ل

يمكن استخدام SET لإنشاء العديد من أنواع الهجمات، بما في ذلك الاختراق عن طريق صفحات التسجيل المزيفة والفحص الاجتماعي والبريد الإلكتروني المزيف وغيرها. تُستخدم من قبل الباحثين في مجال الأمن، واختبار الاختراق، وفرق الأمن (blue teams) وفرق الهجمات الدفاعية والهجومية (purple teams) من جميع أنحاء العالم. بدلاً من استهداف التطبيقات، تستخدم SET البشر كهدف رئيسي لتقنيات هجومها.

تقدم العديد من الميزات الرائعة، بما في ذلك تزوير أرقام الهواتف، إرسال الرسائل القصيرة، أو المساعدة في إنشاء صفحة تصيد عن طريق استنساخ الأصل فورًا. لنستكشف القوة الكاملة لهذه الأداة:

الميزات الرئيسية:

- متعددة المنصات حيث يمكن تشغيلها على لينكس، يونكس وويندوز.

- تدعم التكامل مع وحدات الطرف الثالث.

- تسمح بالعديد من التعديلات من قائمة التكوين.

- تشمل الوصول إلى منصة Fast-Track لاختبار الاختراق.

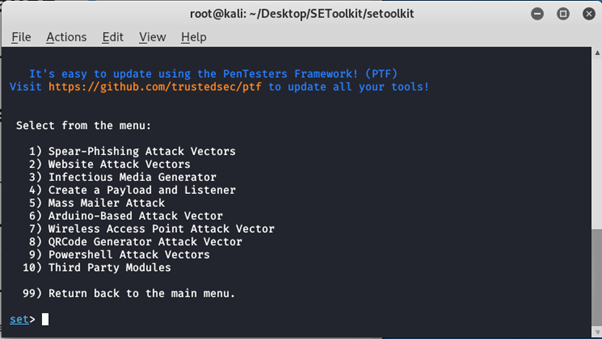

- خيارات هجوم الهندسة الاجتماعية مثل هجمات Spear-Phishing، هجمات المواقع الإلكترونية، مولد وسائل الإعلام المصابة، البريد الجماعي، الهجمات المستندة إلى Arduino، هجمات QRCode، متجهات هجوم Powershell، والعديد من الخيارات الأخرى

يمكن استخدام SET لإنشاء العديد من أنواع الهجمات، بما في ذلك الاختراق عن طريق صفحات التسجيل المزيفة والفحص الاجتماعي والبريد الإلكتروني المزيف وغيرها. تُستخدم من قبل الباحثين في مجال الأمن، واختبار الاختراق، وفرق الأمن (blue teams) وفرق الهجمات الدفاعية والهجومية (purple teams) من جميع أنحاء العالم. بدلاً من استهداف التطبيقات، تستخدم SET البشر كهدف رئيسي لتقنيات هجومها.

تقدم العديد من الميزات الرائعة، بما في ذلك تزوير أرقام الهواتف، إرسال الرسائل القصيرة، أو المساعدة في إنشاء صفحة تصيد عن طريق استنساخ الأصل فورًا. لنستكشف القوة الكاملة لهذه الأداة:

الميزات الرئيسية:

- متعددة المنصات حيث يمكن تشغيلها على لينكس، يونكس وويندوز.

- تدعم التكامل مع وحدات الطرف الثالث.

- تسمح بالعديد من التعديلات من قائمة التكوين.

- تشمل الوصول إلى منصة Fast-Track لاختبار الاختراق.

- خيارات هجوم الهندسة الاجتماعية مثل هجمات Spear-Phishing، هجمات المواقع الإلكترونية، مولد وسائل الإعلام المصابة، البريد الجماعي، الهجمات المستندة إلى Arduino، هجمات QRCode، متجهات هجوم Powershell، والعديد من الخيارات الأخرى

تقدم SET العديد من متجهات وتقنيات الهجوم، ومن المستحيل تغطيتها جميعًا في مقال واحد. ومع ذلك، يمكننا تسليط الضوء على الهجمات الرئيسية هنا:

- هجمات التصيد : تتيح لك هذه الخيارات اختيار عدة خيارات لهجمات التصيد لمساعدتك في اتخاذ القرار حول كيفية الاقتراب من الضحية. يمكنك إنشاء رسائل بريد إلكتروني تحتوي على حمولة ضارة وإرسالها إلى عدد صغير أو كبير من المستلمين. كما تتيح لك أيضًا انتحال عنوان بريدك الإلكتروني عن طريق تغيير متغيرات بسيطة، مما يجعلها سهلة الاستخدام للغاية.

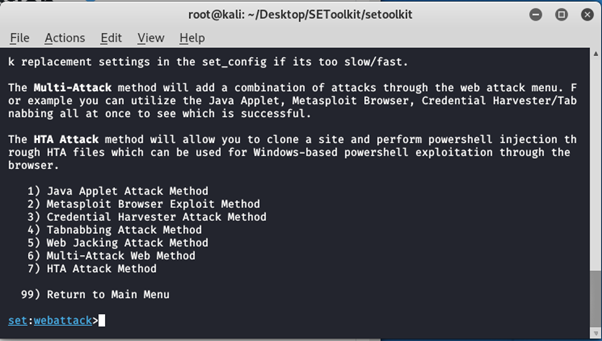

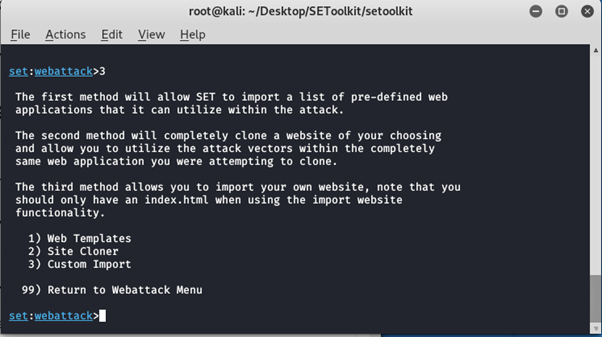

- هجوم الويب : يجمع هذا الموديل بين خيارات مختلفة لمهاجمة الضحية من أجل اختراق الضحية عن بُعد. تشمل تقنيات الهجوم مثل هجوم جافا أبلت واستغلال متصفح Metasploit لتقديم الحمولة الضارة. كما أن طريقة Credential Harvester مفيدة جدًا، حيث تتيح لك استنساخ موقع ويب وجمع المعلومات من حقول المستخدم وكلمة المرور، وكذلك تقنيات TabNabbing، هجوم HTA، Web-Jacking، و Multi-Attack، جميعها تهدف إلى خداع المستخدمين النهائيين للكشف عن بيانات اعتمادهم.

- مولد الوسائط المصابة : تتيح لك هذه الخيار المثير إنشاء جهاز وسائط مصاب (USB/CD/DVD) يحتوي على ملف autorun.inf، يمكن إدخاله لاحقًا في أي جهاز كمبيوتر وسيقوم تلقائيًا بتشغيل حمولة Metasploit إذا كان autorun مُمكّنًا.

- إنشاء حمولة ومراقب : باستخدام الخيار الرابع من القائمة الرئيسية، ستتمكن من إنشاء حمولات ضارة لنظام ويندوز، بما في ذلك Shell Reverse_TCP، Reverse_TCP Meterpreter، Shell Reverse_TCP X64 و Meterpreter Reverse HTTPS. كما يمكنك من خلال هذه الأسماء إنشاء شيل للأوامر، وإنشاء اتصالات عكسية، وأنفاق، والمزيد.

- هجوم البريد الجماعي : يمكن تنفيذ هذا النوع من الهجمات ضد فرد أو عدة أفراد، مما يتيح لك حتى استيراد قوائم المستخدمين لإرسالها إلى أي أشخاص ترغب بهم. كما يسمح لك باستخدام حساب Gmail لهجوم البريد الإلكتروني، أو استخدام الخادم الخاص بك أو مفتوح لإرسال البريد الجماعي.

إلى جانب هذه الخيارات الرئيسية، ستجد أيضًا خيارات هجوم مفيدة أخرى مثل الهجمات المستندة إلى Arduino، نقطة الوصول اللاسلكية، مولد رمز QR ومتجهات هجوم Powershell.

خطوات التثبيت على كالي لينكس :

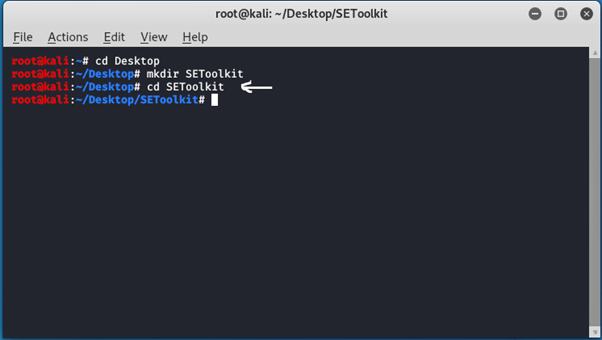

افتح termimal

انتقل إلى سطح المكتب:

cd Desktop

قم بإنشاء دليل جديد باسم SEToolkit :

mkdir SEToolkit

انتقل إلى دليل SEToolkit:

cd SEToolkit

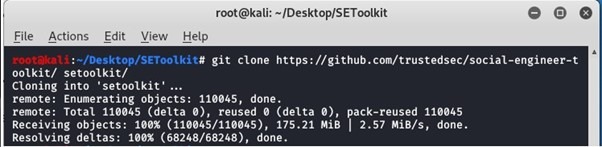

استنساخ مجموعة أدوات الهندسة الاجتماعية من GitHub:

git clone https://github.com/trustedsec/social-engineer-toolkit setoolkit/

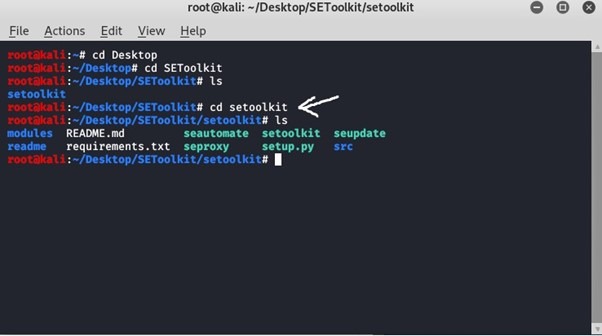

تم تنزيل مجموعة أدوات الهندسة الاجتماعية في الدليل الخاص بك، والآن يتعين عليك الانتقال إلى الدليل الداخلي لمجموعة أدوات الهندسة الاجتماعية باستخدام الأمر التالي.

cd setoolkit

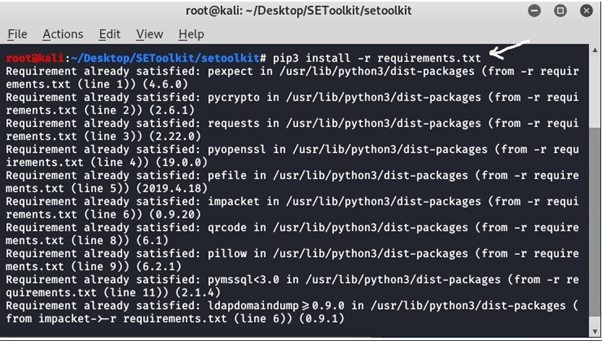

قم بتثبيت المتطلبات :

pip3 install -r requirements.txt

تم تحميل جميع المتطلبات في أداتك setoolkit. حان الوقت الآن لتثبيت المتطلبات التي قمت بتحميلها.

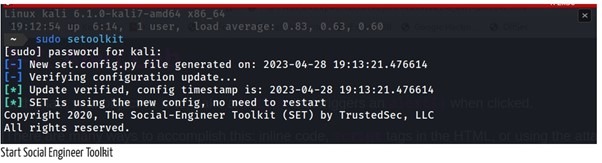

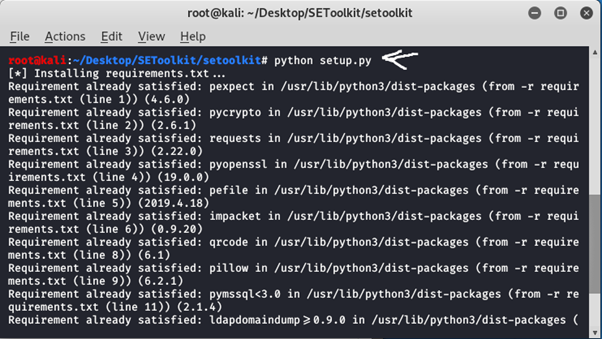

python setup.py

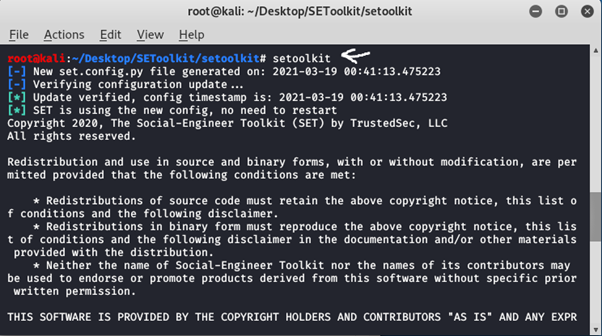

أخيرًا، تم إكمال جميع عمليات التثبيت. حان الوقت الآن لتشغيل أداة الهندسة الاجتماعية. لتشغيل SEToolkit، اكتب الأمر التالي:

setoolkit

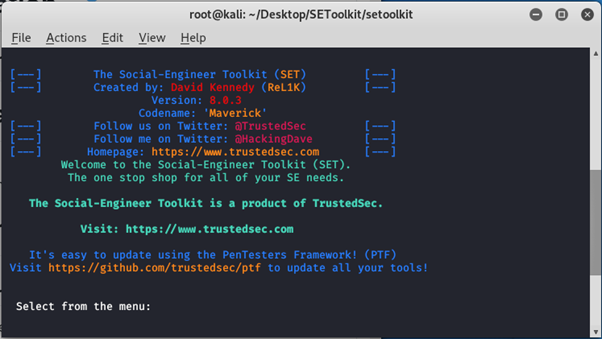

تشغيل مجموعة أدوات الهندسة الاجتماعية:

في هذه الخطوة، ستطلب منك أداة setoolkit إدخال (y) أو (n). اكتب (y) وستبدأ أداة الهندسة الاجتماعية في العمل.

y

لآن تم تنزيل مجموعة الأدوات الخاصة بك إلى نظامك، وحان الوقت لاستخدامها. الآن عليك تحديد خيار من الخيارات التالية.

اختر خيارًا من القائمة على سبيل المثال، الخيار 2 لنواقل هجوم الموقع

اضغط 2

نحن الآن على وشك إعداد صفحة تصيد، لذلك سنختار هنا الخيار 3

اضغط 3

الآن بما أننا نقوم بإنشاء صفحة التصيد الاحتيالي، سنختار هنا الخيار 1 وهو قوالب الويب.

1

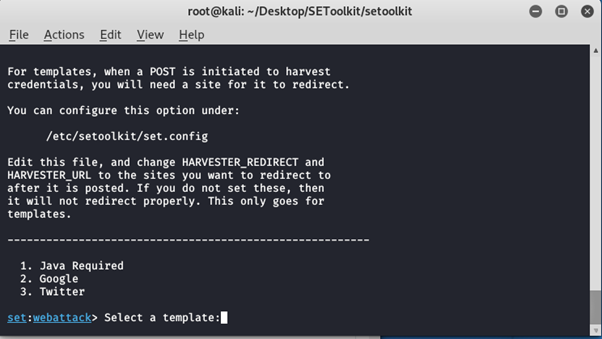

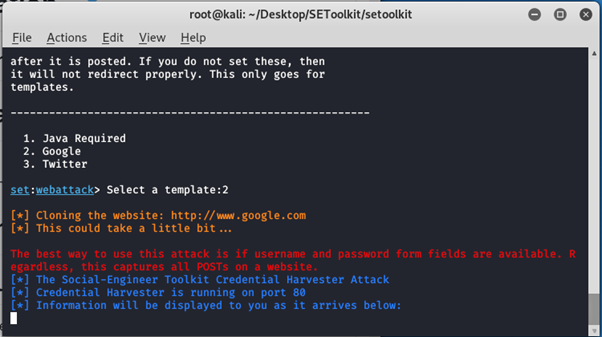

في هذا الوقت، ستقوم أداة الهندسة الاجتماعية بإنشاء صفحة تصيد على و ستكون مرفوعة على جهازنا المستخدم .

لنقم بإنشاء صفحة تصيد على كوكل

لذا اختر الخيار 2 لذلك، ثم سيتم إنشاء صفحة تصيد على جهازك ويمكنك مشاركته مع من موجود داخل الشبكة الخاصة بك

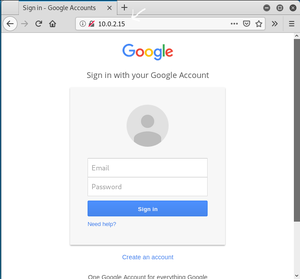

تقوم مجموعة أدوات الهندسة الاجتماعية بإنشاء صفحة تصيد على كوكل

هذه الصفحة ممكن مشاركتها عبر اي وسيلة اتصال عبر الانترنت، عندما يقوم الضحية بكتابة بياناته فانها تصل لك مباشرة.

الخلاصة

هناك العديد من الخيارات لاستكشافها عندما يتعلق الأمر باستخدام مجموعة أدوات الهندسة الاجتماعية (SET). في هذا الموقع، قمنا فقط بتغطية التثبيت والخيارات الرئيسية، وأظهرنا مدى سهولة استخدام واحدة من أكثر طرق التصيد الاحتيالي التقليدية: بريد إلكتروني مزيف، يمكن أن يتضمن إجراءً يدعو إلى زيارة موقع ويب ضار.

ومع ذلك، هناك العديد من الأمور الأخرى لاستكشافها، مثل كيفية إنشاء قوالب، انتحال البيانات، حركة المرور الشبكية، والمزيد. شيء واحد يجب أن نتذكره دائمًا هو أن هجمات الهندسة الاجتماعية تعتمد ليس فقط على علم النفس البشري، ولكن أيضًا على جمع المعلومات المركزة على الضحية.

معرفة كمية المعلومات التي تكشف عنها حول بنيتك التحتية، تطبيقاتك وشركتك أمر بالغ الأهمية لتقليل سطح الهجوم - لمنع هجمات الهندسة الاجتماعية وكذلك أي نوع آخر من الهجمات الرقمية.

هل أنت مستعد للارتقاء بمهاراتك في الأمن السيبراني؟ أداة SET التي تعرفت عليها هي مجرد بداية. هناك الكثير لتتعلمه وتستكشفه في مجال اختبار الاختراق. إذا كنت مهتمًا بمعرفة المزيد وتحقيق التميز في هذا المجال، اضغط الآن على زر "مسار الأمن السيبراني" واكتشف كيف يمكنك بناء مسيرتك المهنية في عالم الأمن الرقمي!

ـــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــ

Published on 17, August, 2024